Bilgisayar ve ağ teknolojilerinde yaşanan gelişmeler, günümüzde internet üzerinden yapılan veri iletimini daha hızlı, erişilebilir ve yaygın hale getirmiştir. Ancak bu gelişmelerle birlikte ağ altyapılarına yönelik güvenlik tehditleri de artış göstermektedir. Özellikle farklı lokasyonlardaki ağların güvenli şekilde birbirine bağlanması, hem veri bütünlüğü hem de gizlilik açısından kritik öneme sahiptir. Bu bağlamda, yönlendirme protokolleri ile şifreli veri iletiminin bir arada kullanılması, güvenli ağ tasarımında önemli bir çözüm yaklaşımı sunmaktadır.

Bu proje çalışmasında, Cisco Packet Tracer simülasyon ortamı kullanılarak, yönlendiriciler arasında OSPF (Open Shortest Path First) protokolüyle dinamik yönlendirme yapılandırılmış ve ardından uçtan uca IPSec VPN tüneli oluşturulmuştur. Proje, temel IP yapılandırmalarının ardından OSPF ile ağlar arasında yönlendirme bilgisi paylaşımını sağlamış, daha sonra IPSec ile verilerin güvenli şekilde iletilmesini mümkün kılmıştır. Gerçekleştirilen senaryo ile hem yönlendirme protokollerinin etkinliği hem de şifreli tünel yapılarının uygulanabilirliği test edilmiştir.

Bu çalışma, teorik bilgilerin pratik uygulamalara dönüştürülmesini sağlarken; aynı zamanda ağ güvenliği alanında dinamik yönlendirme ve VPN teknolojilerinin birlikte nasıl kullanılabileceğine dair önemli bilgiler sunmaktadır.

Anahtar Kelimeler: OSPF, IPSec VPN, Ağ Güvenliği, Yönlendirme Protokolleri, Cisco Packet Tracer

UYGULAMA

Şu an kullanacağımız olan Cisco Packet Tracer, IPSec VPN ve OSPF için önceki yazılarımı okumanızı tavsiye ederim.

Cisco Packet Tracer Kurulumu – https://mustafagencer.com/index.php/2025/05/31/cisco-packet-tracer-kurulumu-v8-2-2/

IPSec VPN – https://mustafagencer.com/index.php/2025/05/31/ipsec-internet-protocol-security/

OSPF – https://mustafagencer.com/index.php/2025/05/31/ospf-open-shortest-path-first/

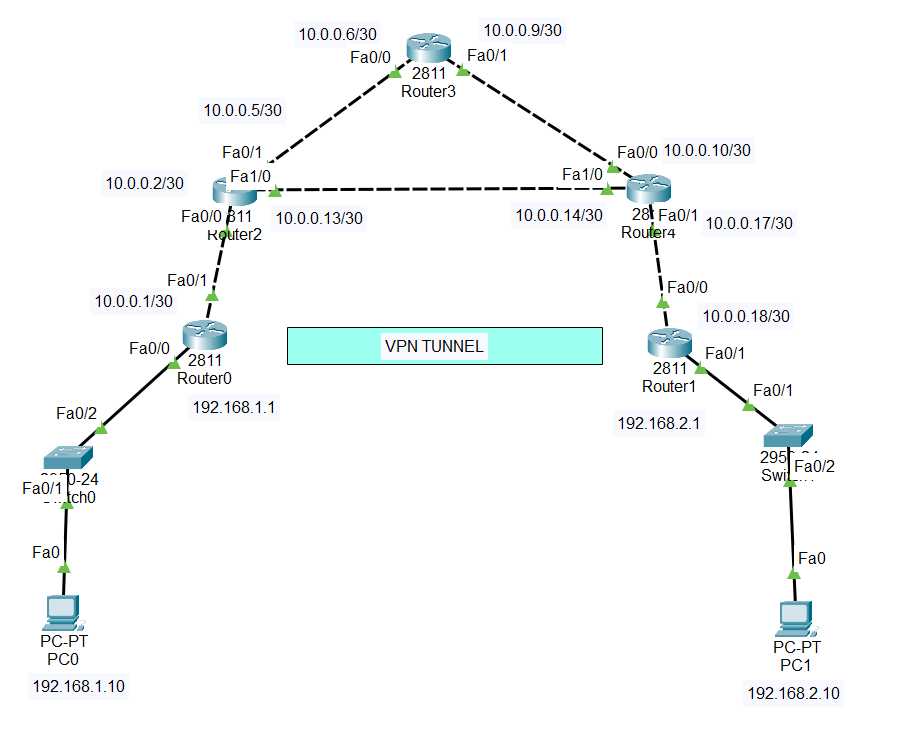

Şekil 1. Topoloji

Üstünde çalışacağımız topoloji yukarıdaki gibidir. Kullanılan cihazlar ve topoloji projede aşağıdaki donanımlar simüle edilmiştir:

- 5 adet Cisco 2811 Router

- 2 adet Cisco Switch

- 2 adet PC (Client)

- Ağ bağlantı kabloları

Router’lar şu şekilde konumlandırılmıştır:

- Router0 – Router2 – Router3 – Router4- Router1 şeklinde sıralanmıştır.

- Router0’a bir switch ve ona bağlı PC1

- Router1’e bir switch ve ona bağlı PC2

IP Yapılandırması

Proje kapsamında her router arası bağlantı için özel IP adresleri atanmış ve bu bağlantılar farklı alt ağlarda yapılandırılmıştır. Router’lar arasındaki bu bağlantılar, /30 (255.255.255.252) alt ağ maskesi kullanılarak noktadan noktaya bağlantılar şeklinde oluşturulmuştur. Bu sayede her bağlantı için yalnızca iki IP adresi içeren küçük ağlar oluşturulmuştur.

Router0 ve Router1’e bağlı olan PC’ler ise, kendi alt ağlarında yer alan Switch’ler üzerinden, manuel olarak atanmış IP adreslerini kullanacak şekilde yapılandırılmıştır. Ağdaki hiçbir cihazda DHCP veya statik IP yönlendirmesi kullanılmamış, tüm IP adresleri manuel olarak atanmıştır.

Aşağıdaki tabloda tüm router arayüzlerine, switch’lere ve PC’lere ait IP adres bilgileri ile hangi cihazla bağlantılı oldukları detaylı şekilde verilmiştir.

| CİHAZ ADI | ARAYÜZ | IP ADRESİ | AĞ | BAĞLANTI |

| Router0 | Fa0/0 | 192.168.1.1 | 192.168.1.0/24 | Switch0 |

| Router0 | Fa0/1 | 10.0.0.1 | 10.0.0.0/30 | Router2(Fa0/0-10.0.0.2) |

| Router2 | Fa0/0 | 10.0.0.2 | 10.0.0.0/30 | Router0(Fa0/1-10.0.0.1) |

| Router2 | Fa1/0 | 10.0.0.13 | 10.0.0.12/30 | Router4(Fa1/0-10.0.0.14) |

| Router2 | Fa0/1 | 10.0.0.5 | 10.0.0.4/30 | Router3(Fa0/0-10.0.0.6) |

| Router3 | Fa0/0 | 10.0.0.6 | 10.0.0.4/30 | Router3(Fa0/1-10.0.0.5) |

| Router3 | Fa0/1 | 10.0.0.9 | 10.0.0.8/30 | Router4(Fa0/0-10.0.0.10) |

| Router4 | Fa0/0 | 10.0.0.10 | 10.0.0.8/30 | Router3(Fa0/1-10.0.0.9) |

| Router4 | Fa1/0 | 10.0.0.14 | 10.0.0.12/30 | Router2(Fa1/0-10.0.0.13) |

| Router4 | Fa0/1 | 10.0.0.17 | 10.0.0.16/30 | Router1(Fa0/0-10.0.0.18) |

| Router1 | Fa0/0 | 10.0.0.18 | 10.0.0.16/30 | Router4(Fa0/1-10.0.0.17) |

| Router1 | Fa0/1 | 192.168.2.1 | 192.168.2.0/24 | Switch1 |

| PC0 | – | 192.168.1.10 | 192.168.1.0/24 | Switch0 |

| PC1 | – | 192.168.2.10 | 192.168.2.0/24 | Switch1 |

| Switch0 | – | – | 192.168.1.0/24 | Router0 |

| Switch1 | – | – | 192.168.2.0/24 | Router1 |

Şekil 2. Cihazların Arayüz, IP adresi, Ağ ve Bağlantı bilgileri

Router’a IP adresi ve Subnet Mask vermenin iki yolu vardır;

CLI (Komut Satırı) ile;

Şekil 3. IP Adresi Belirleme (Komut Satırı)

Şekil 3’ te FastEthernet0/0 arayüzüne 192.168.1.1 IP adresi ve 255.255.255.0 subnet mask atanmıştır. no shutdown komutu ise arayüzü aktif hale getirir.

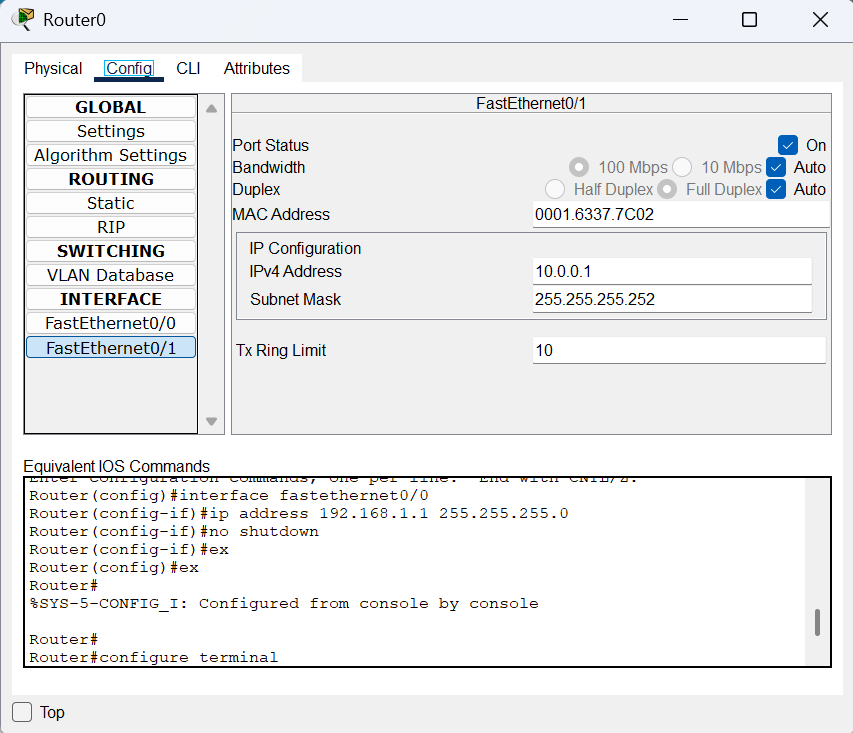

Config Sekmesi ile;

Şekil 4. Config Sekmesi (Komut Satırı)

Router’a tıklandı ve ardından “Config” sekmesine geçildi. Şekil 4’ te “Interface” bölümüne tıklayarak ilgili arayüz seçildi. Ardından, IP adresi ve Subnet Mask değerlerini girerek, port aktif hale getirildi. Bu adımlarla, Routerda IP yapılandırması başarıyla tamamlanmış oldu.

Aynı işlemler Şekil 2’ deki bilgileri kullanılarak diğer routerlar ve switchler içinde yapıldı

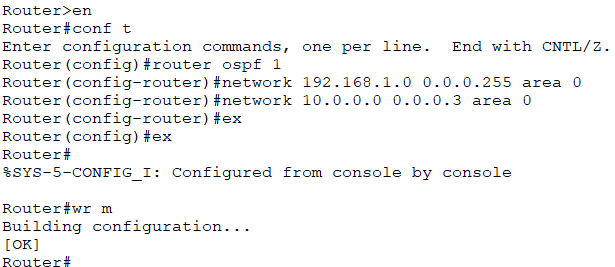

OSPF Yapılandırması

Tüm router’lar üzerinde OSPF yönlendirme protokolünü aktif hale getirebilmemiz için yapılandırma yapmamız gerekir. Aşağıda bu işlem için kullanılan temel komutlar yer almaktadır:

Router(config)# router ospf 1

Router(config-router)# network [IP] [Wildcard Mask] area 0

Örneğin Router0’ a ait OSPF yapılandırma komutları Şekil 15’teki gibidir.

Şekil 5. OSPF Yapılandırma (Komut Satırı)

router ospf 1: Router üzerinde OSPF protokolünü etkinleştirir ve 1 numaralı OSPF sürecini başlatır.

network 10.0.0.0 0.0.0.3 area 0: 10.0.0.0/30 ağını tanımlar ve bu ağı Area 0 içerisine dahil eder.

network 192.168.1.0 0.0.0.255 area 0: 192.168.1.0/24 ağını tanımlar ve bu ağı Area 0 içerisine dahil eder.

Wildcard Maskesi, OSPF yapılandırmasında kullanılan network komutlarında wildcard maskeleri belirtilir. Wildcard maskesi, subnet maskesinin tamamlayıcısıdır (inversion). Bir subnet maskesindeki her bir biti tersine çevirerek (1’ler 0 yapılır, 0’lar 1 yapılır) wildcard maskesi hesaplanır. Subnet mask ile wildcard mask arasındaki ilişki şu şekildedir:

Subnet mask: 255.255.255.0 (binary: 11111111.11111111.11111111.00000000)

Wildcard mask: 0.0.0.255 (binary: 00000000.00000000.00000000.11111111)

Subnet mask: 255.255.255.252 (binary: 11111111.11111111.11111111.11111100)

Wildcard mask: 0.0.0.3 (binary: 00000000.00000000.00000000.00000011)

Yukarıda verilen bilgilere uygun olarak tüm router’ların OSPF yapılandırması tamamlanmıştır. OSPF ile router’lar arasında komşuluk ilişkileri başarılı bir şekilde kurulmuş ve tüm router’lar, birbirlerinin yönlendirme tablolarına ağ bilgilerini iletmiştir. Böylece her bir router, tüm ağlara erişim sağlayacak şekilde yapılandırılmıştır.

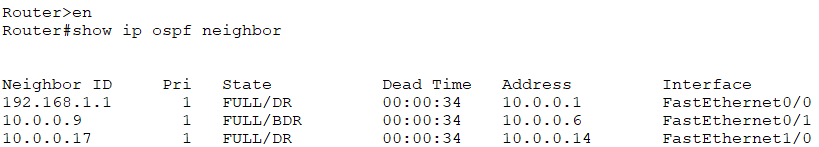

Örneğin Router0’ a ait OSPF komşuluk görüntüsü şekildeki gibidir;

Şekil 6. OSPF Komşuluk Görüntüsü (Komut Satırı)

Örneğin Router2’ ye ait OSPF komşuluk görüntüsü şekildeki gibidir;

Şekil 7. Komşuluk Görüntüsü 2 (Komut Satırı)

Neighbor ID: OSPF komşularının Router ID’lerini gösterir. 192.168.1.1, 10.0.0.9, 10.0.0.17. Pri (Priority): Her komşunun OSPF öncelik değerini belirtir. Bu değer, DR (Designated Router) ve BDR (Backup Designated Router) seçiminde kullanılır. Hepsi 1. State: OSPF komşuluk durumunu ve rolünü gösterir. FULL/DR: Komşu, Designated Router (Ana Router) olarak atanmıştır. FULL/BDR: Komşu, Backup Designated Router (Yedek Ana Router) olarak atanmıştır. Dead Time, Komşudan gelen son OSPF Hello mesajına kadar geçen süreyi ve zaman aşımına kalan süreyi gösterir. 00:00:34 gibi. Address: Komşunun OSPF bağlantısında kullandığı IP adresini gösterir. 10.0.0.1, 10.0.0.6, 10.0.0.14 Interface: OSPF komşuluğunun hangi router arayüzü üzerinden kurulduğunu gösterir. FastEthernet0/0, FastEthernet0/1

OSPF Tarafından öğrenilen yolları kontrol etme Şekil 8’ deki gibi verilmiştir.

Şekil 8. OSPF Tarafından Öğrenilen Yollar (Komut Satırı)

Şekil 8, OSPF protokolü tarafından öğrenilen yolları ve her bir hedefe nasıl ulaşılacağını göstermektedir. [110/2]: OSPF’nin varsayılan yönetim mesafesi 110’dur, ve ikinci değer (ör. 2 veya 3) maliyeti ifade eder. Maliyet, hedefe ulaşmanın ağ üzerindeki “masrafını” temsil eder. Tablodaki bilgiler, tüm ağlara erişimin OSPF aracılığıyla başarıyla sağlandığını doğrular.

OSPF arayüz durumlarını kontrol etmek için Şekil 19’da verilen komut kullanılır.

Şekil 9. Arabirim Çıktıları (Komut Satırı)

OSPF arabirimi çıktılarından, arabirim durumu ve aktifliği, IP adresi ve alan bilgisi, OSPF rolleri (DR/BDR), komşuluk ve adjacency durumu, zamanlayıcı değerleri (Hello/Dead), ağ tipi, komşuluk detayları ve performans göstergeleri kontrol edilebilir.

Ağ topolojisinde yer alan tüm routerlar arasında OSPF yönlendirme protokolü yapılandırılmıştır. Routerlar arası veri iletimi ve yönlendirme işlemleri sorunsuz şekilde gerçekleşmektedir. Bu aşamadan sonra, iki uç nokta arasında güvenli iletişimi sağlamak amacıyla IPsec VPN yapılandırmasına geçilecektir.

IPSec VPN

VPN kurulumu kapsamında, Router0 ve Router1 üzerinde bir dizi yapılandırma komutu uygulanmıştır. Bu komutlar; ISAKMP politikalarının tanımlanması, önceden paylaşılan gizli anahtarın (pre-shared key) belirlenmesi, IPsec transform set ayarlarının yapılması, yönlendirilmiş trafiği tanımlayan erişim listelerinin (access list) oluşturulması ve bu ayarların birleştirilerek ilgili arayüze atanmasını sağlayan crypto map yapılandırmalarını içermektedir. Her bir adım, IPsec protokolünün gereksinimlerine uygun olarak dikkatle gerçekleştirilmiş ve VPN tünelinin güvenli, kararlı ve işlevsel bir şekilde çalışması hedeflenmiştir.

Bu bölümde, Router0 ve Router1 cihazlarında ayrı ayrı gerçekleştirilen IPsec VPN yapılandırma adımları detaylı bir biçimde ele alınmakta; kullanılan komutların işlevleri ve ağ güvenliği açısından taşıdığı önem açıklanmaktadır.

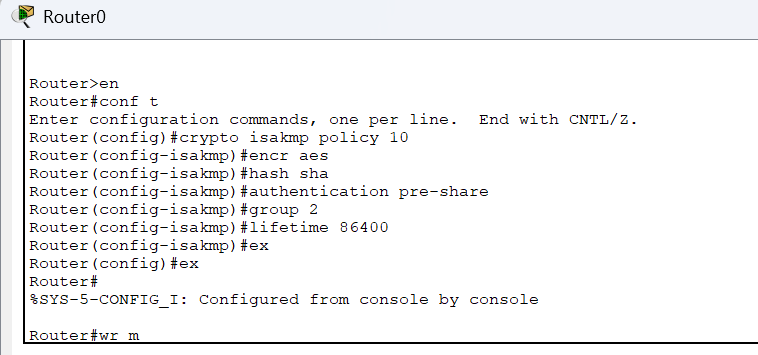

İlk olarak Router0’ın komut satırına Şekil 10’de verilen komutlar girildi.

Şekil 10. VPN Yapılandırması (Komut Satırı)

Amaç: VPN tüneli kurulurken kimlik doğrulama ve anahtar değişiminde kullanılacak parametreleri tanımlamaktır.

- policy 10: ISAKMP için 10 numaralı öncelikli bir politika oluşturur.

- encr aes: AES (Advanced Encryption Standard) algoritması ile veri şifrelemesi yapılır.

- hash sha: SHA (Secure Hash Algorithm) ile veri bütünlüğü sağlanır.

- authentication pre-share: Ortak paylaşılan anahtar (pre-shared key) ile kimlik doğrulama yapılır.

- group 2: Diffie-Hellman Grup 2 seçilmiştir; bu grup, kriptografik anahtarların güvenli değişimini sağlar.

- lifetime 86400: Güvenlik ilişkisinin ömrü saniye cinsinden belirlenir.d (86400 saniye = 24 saat)

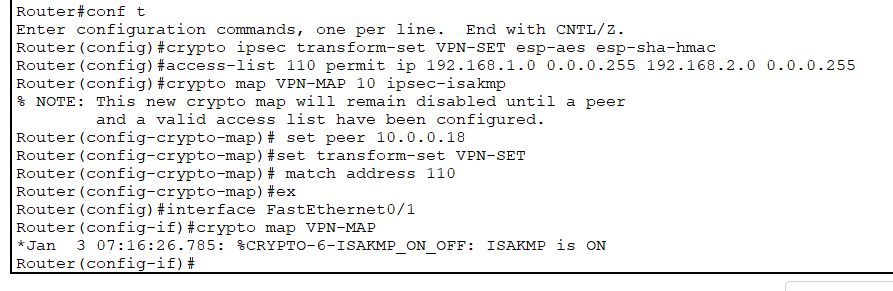

Şekil 11. VPN Yapılandırması (Komut Satırı)

IPsec Transform Set Oluşturma (IKE Phase 2), gerçek veri şifrelemesinde kullanılacak algoritmaları tanımlamayı amaçlar.

- VPN-SET: Oluşturulan transform-set’e verilen isimdir.

- esp-aes: AES algoritması ile şifreleme yapılır.

- esp-sha-hmac: SHA ile HMAC (Hash-Based Message Authentication Code) kullanılarak bütünlük sağlanır.

- Trafik Erişim Listesi (Access List), VPN tünelinden geçecek trafiği belirlemeyi amaçlar. Bu komut ile 110 numaralı genişletilmiş erişim listesinde, kaynak ağı 192.168.2.0/24 ve hedef ağı 192.168.1.0/24 olan tüm IP trafiğine izin verildi.

192.168.2.0 → Router1 tarafındaki yerel ağ (PC1).

192.168.1.0 → Router0 tarafındaki yerel ağ (PC0).

- Crypto Map Oluşturma ve Eşleme, IPsec ayarlarının (transform set, erişim listesi, eşleşme adresi, peer adresi gibi) birleştirilip yönlendirici üzerindeki belirli bir arayüze uygulanabilmesini sağlayarak, VPN tünelinin hangi trafiği nasıl işleyeceğini tanımlar.

- VPN-MAP: Crypto map’e verilen isimdir.

- 10: Öncelik değeridir.

- set peer 10.0.0.18: VPN bağlantısı kurulacak karşı yönlendiricinin IP’si.

- set transform-set VPN-SET: Daha önce tanımlanan transform set kullanılır.

- match address 110: 110 numaralı access-list ile belirlenen trafik eşleştirilir.

Crypto Map’i Arayüze Uygulama, tanımlanan IPsec VPN yapılandırmasının fiziksel ağ arayüzüne uygulanmasını sağlayarak, VPN trafiğinin belirtilen arayüz üzerinden yönlendirilmesini mümkün kılar.

FastEthernet0/0: Bu örnekte, Router1’in dış ağa bağlı arabirimi.

crypto map VPN-MAP: Daha önce tanımlanan crypto map bu arayüze bağlanır.

ISAKMP is ON: Bu sistem mesajı ise ISAKMP protokolünün aktif hale geldiğini bildirir yani VPN kurulumu çalışmaya hazırdır.

Router0 için uygulanan VPN konfigürasyonu tamamlandı.

Şekil 12. VPN Yapılandırması (Komut Satırı)

Router1 üzerinde de, Router0’da gerçekleştirilen IPsec VPN yapılandırma adımları birebir uygulanmıştır. Bu kapsamda; erişim listesi oluşturma, transform set tanımlama, crypto map yapılandırması ve bu yapılandırmanın ilgili ağ arayüzüne uygulanması işlemleri gerçekleştirilmiştir. Yapılandırma sırasında, yalnızca Router1’in ağ yapısına uygun olarak IP adresleri ve erişim listesi parametrelerinde gerekli uyarlamalar yapılmıştır.

IPsec VPN Yapılandırmasının Test Edilmesi ve Doğrulanması

Adım 1: Ping Testi ile Tünel Doğrulanması

ping komutu, bir bilgisayarın başka bir cihaza ağ üzerinden ulaşıp ulaşamadığını test etmek için kullanılır. Ağ bağlantısının sağlıklı olup olmadığını ve gecikme süresini (latency) ölçmek için yaygın olarak tercih edilir.

Router0’a bağlı PC0 ile Router1’e bağlı PC1 arasında ping testi gerçekleştirilmiştir. Bu iki cihaz, farklı yerel ağlarda yer almakta olup, aralarındaki iletişimin IPsec VPN tüneli üzerinden sağlandığı gözlemlenmiştir. Başarılı ping cevapları, tünelin doğru şekilde kurulduğunu ve şifreli veri trafiğinin geçtiğini göstermektedir.

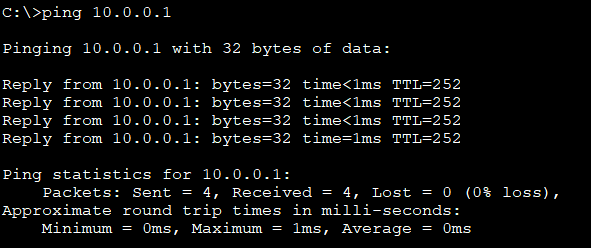

PC1 (192.168.1.10) cihazından PC0 (192.168.2.10)’a Ping testinden alınan sanuçlar Şekil 13’ te verilmiştir.

Şekil 13. Ping Testi (Komut Satırı)

PC1 (192.168.1.10) cihazından Router0 (10.0.0.1)’a Ping testinden alınan sonuçlar Şekil 14’te verilmiştir.

Şekil 14. Ping Testi (Komut Satırı)

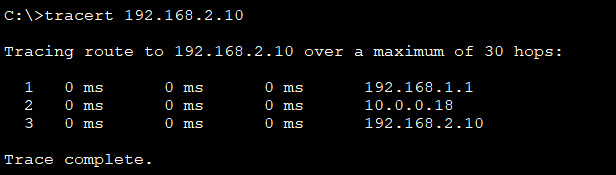

Adım 2: Tracert Komutu ile Tünel Doğrulaması

tracert komutu, bir ağ üzerinden bir hedef IP adresine ulaşan veri paketlerinin geçtiği sıçrama noktalarını (hop/router) adım adım gösteren bir tanılama aracıdır.

Router0’a bağlı PC0 (192.168.1.10) ile Router1’e bağlı PC1 (192.168.2.10) arasında tracert komutu kullanılarak tünel doğrulaması gerçekleştirilmiştir.

tracert komutu ile yapılan testte, PC0’dan PC1’e gönderilen veri paketlerinin izlediği yol analiz edilmiştir. Elde edilen sonuçlara göre, paketler yalnızca 10.0.0.1 IP adresine sahip router üzerinden geçmiştir. Tünelde kullanılan diğer yönlendiriciler üzerinden fiziksel olarak geçilmesine rağmen, tracert komutu bu router’ları göstermemiştir. Bu durum, IPsec tünelinin işlevini başarıyla yerine getirdiğini ve tüm trafiğin şifrelenmiş bir şekilde doğrudan tünel içinde yönlendirildiğini göstermektedir.

Bu yapı sayesinde, ara yönlendiriciler tünel içindeki trafiğin içeriğini göremez ve paketin hedef adresine nasıl ulaştığına dair detayları yansıtmaz. tracert çıktısında sadece tünel uçları gözlemlenebilir, bu da VPN’in güvenli ve kapalı bir taşıma katmanı sunduğunu doğrular.

PC1 (192.168.1.10) cihazından PC0 (192.168.2.10)’a Tracert testinden alınan sonuçlar Şekil 15’teki gibidir.

Şekil 15. Tracert Testi (Komut Satırı)

PC1 (192.168.1.10) cihazından PC0 (192.168.2.10)’a Tracert testi Şekil 16’daki gibidir.

Şekil 16. Tracert Testi (Komut Satırı)

Adım 3: Simulation Mode ile Tünel Doğrulaması

Şekil 17. Simulation Mode Testi

IPSec VPN tünelinin başarılı bir şekilde kurulduğunu ve veri trafiğini güvenli bir şekilde iletebildiğini doğrulamak amacıyla, simülasyon ortamında bir test gerçekleştirilmiştir. Bu test senaryosunda, Şekil 17’de görülen topolojideki PC1 (192.168.2.10) cihazından PC0 (192.168.1.10) cihazına bir ICMP (Internet Control Message Protocol) paketi gönderilmiştir.

Şekil 27’nin sağ üst köşesinde yer alan PDU (Protocol Data Unit) detayları incelendiğinde, özellikle Router4 cihazı seçildiğinde dikkat çekici bir durum gözlemlenmektedir. Kaynak IP adresi olarak 10.0.0.18 ve hedef IP adresi olarak 10.0.0.1 bilgisi görüntülenmektedir. İşte bu nokta, paketin farklı routerlar (Router4 üzerinden Router3 ve Router2’ye doğru) üzerinden fiziksel olarak ilerlerken aslında mantıksal olarak VPN tüneli içinden geçtiğini açıkça göstermektedir. Bu sayede, orijinal kaynak (192.168.2.10) ve hedef (192.168.1.10) IP adresleri yerine, VPN tünelinin uç noktalarına ait IP adreslerini (10.0.0.18 ve 10.0.0.1) görmüş olduk.

Bu durum, VPN tünelinin etkin olduğunu açıkça göstermektedir. Çünkü PC1 cihazının gerçek IP adresi 192.168.2.10 iken ve PC0 cihazının gerçek IP adresi 192.168.1.10 iken, Router4 üzerindeki PDU analizinde bu adresler yerine 10.0.0.18 (Router4’ün VPN tüneline bakan arayüzünün IP adresi) kaynak ve 10.0.0.1 (Router2’nin VPN tüneline bakan arayüzünün IP adresi) hedef olarak görülmektedir.

Bu IP adresi değişimi, ICMP paketinin VPN tüneli üzerinden geçerken kapsüllenmesi (encapsulation) ve şifrelenmesi sürecinin bir sonucudur. PC1 tarafından gönderilen orijinal IP paketi, VPN tünelinin başlangıç noktası olan Router4 tarafından alınmış, IPSec protokolleri (AH veya ESP) kullanılarak şifrelenmiş ve yeni bir IP başlığı ile kapsüllenmiştir. Bu yeni IP başlığında, VPN tünelinin uç noktalarının IP adresleri (10.0.0.18 ve 10.0.0.1) kaynak ve hedef olarak atanmıştır.

Dolayısıyla, Router4 üzerindeki PDU detaylarında görülen bu IP adresi dönüşümü, PC1’den PC0’a gönderilen ICMP paketinin başarılı bir şekilde IPSec VPN tüneli üzerinden geçtiğini ve VPN’in beklenen şekilde çalıştığını kanıtlamaktadır. Bu durum, kurulan VPN bağlantısının farklı özel ağlar arasındaki güvenli iletişimi sağlama amacına hizmet ettiğini göstermektedir.