Emotet Nedir?

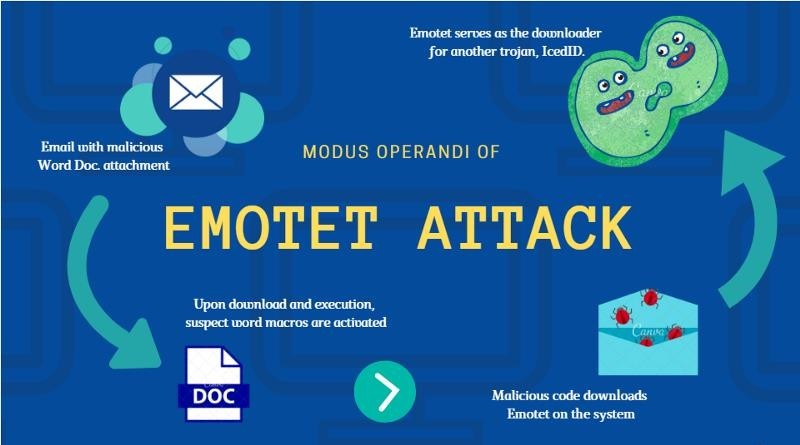

Emotet, spam e-postalar (malspam) yoluyla yayılan, bilgisayarınıza gizlice girerek hassas ve özel bilgileri çalmaya çalışan bir bankacılık Truva Atı ‘dır. İlk olarak 2014 yılında güvenlik araştırmacıları tarafından tanımlanan Emotet’ in bulaşması, kötü amaçlı komut dosyası, makro etkin ofis dosyaları veya kötü amaçlı bağlantılar yoluyla olur. Emotet e-postaları, gerçek bir e- posta gibi görünecek şekilde tasarlanmış tanıdık marka ya da firma isimleri içerir. “Faturanız”, “Ödeme Ayrıntıları” veya muhtemelen tanınmış kargo şirketlerinden gelecek bir gönderi hakkında cazip bir dil kullanarak kullanıcıları kötü amaçlı dosyaları tıklamaya ikna etmeye çalışır.

Emotet, aktif hale geçmek için bir dizi hile kullanır. Özellikle, bir sanal makine (VM) içinde çalışıp çalışmadığını bilir ve siber güvenlik araştırmacılarının güvenli, kontrollü bir alanda kötü amaçlı yazılımları gözlemlemek için kullandıkları bir araç olan sanal alan ortamı algılarsa uykuda kalır.

Emotet, güncellemeleri almak için C&C sunucularını da kullanır. Bu, PC’nizdeki işletim sistemi güncellemeleriyle aynı şekilde çalışır ve sorunsuz bir şekilde ve herhangi bir dış işaret olmaksızın gerçekleşebilir. Bu, saldırganların yazılımın güncellenmiş sürümlerini yüklemelerine, diğer bankacılık Truva atları gibi ek yüklemelere veya finansal kimlik bilgileri, kullanıcı adları ve parolalar ve e-posta adresleri gibi çalınan bilgiler için bir çöplük görevi görmesine olanak tanır.

Emotet Cyber Kill Chain Aşamaları:

Emotet saldırı zinciri, Emotet kötü amaçlı yazılımının bilgisayar ağlarında enfekte olma ve yayılma sürecini ifade eder. Emotet, zamanla gelişerek en yaygın ve tehlikeli kötü amaçlı yazılım türlerinden biri haline gelmiş sofistike ve modüler bir bankacılık Truva atıdır.

- Delivery (Teslimat): Emotet genellikle, kötü amaçlı ekler veya bağlantılar içeren phishing (oltalama) e-postaları aracılığıyla teslim edilir. Bu e-postalar genellikle meşru kuruluşları taklit eder ve kullanıcıları ekleri açmaya veya bağlantılara tıklamaya kandırır.

- Infection (Enfekte olmak): Kullanıcı kötü amaçlı ek veya bağlantıyla etkileşime geçtiğinde, Emotet kurbanın sisteminde çalıştırılır. Yazılımın çalıştırılmasına yol açan belgelerdeki makroları etkinleştirmek için yazılımlarda güvenlik açıklarından yararlanabilir veya sosyal mühendislik tekniklerini kullanabilir.

- Payload Delivery (Yük Teslimi): Bir kez çalıştırıldığında, Emotet enfekte olan sistemdeki ek kötü amaçlı yükleri indirir. Bu yükler, fidye yazılımı veya kimlik hırsızları gibi diğer kötü amaçlı yazılımları içerebilir, saldırının kapsamını ve ciddiyetini artırır.

- Progapation (Yayılma): Emotet ağ içinde yatay olarak yayılır, aynı ortamdaki diğer cihazları ve sistemleri enfekte etmeye çalışır. Bu, kimlik bilgilerini çalma, güvenlik açıklarını kullanma ve yatay hareket etmek için çeşitli yayılma tekniklerini kullanarak gerçekleştirilir.

- Persistance (Kalıcılık): Emotet, enfekte olan sistemlerde kalıcılık sağlar, böylece kontrolü elde tutabilir ve sistem yeniden başlatıldığında veya geçici kesintilerde bile kötü amaçlı faaliyetlerine devam edebilir.

- Command & Control (C2) (Komuta ve Kontrol): Emotet, komuta ve kontrol sunucularıyla iletişim kurar, saldırganların enfekte sistemleri uzaktan kontrol etmelerini, veri çalmalarını ve ek komutlar veya yükler sağlamalarını sağlar.

- Data Theft and Exfiltration (Veri Hırsızlığı ve Dışarı Aktarımı): Emotet, enfekte olan sistemlerden giriş kimlik bilgileri, finansal veriler ve kişisel bilgiler gibi hassas bilgileri çalabilir. Bu çalınan veriler genellikle saldırganların kontrolünde olan uzak sunuculara aktarılır.

Emotet saldırı zinciri, saldırganların taktiklerini güvenlik önlemlerini aşmak ve saldırılarının etkinliğini maksimize etmek için sürekli olarak geliştirdikleri bir şekilde devam etmektedir. Bu nedenle, organizasyonların Emotet enfeksiyonlarının ve bunların ilişkili sonuçlarının riskini azaltmak için e-posta filtreleme, uç nokta koruması, ağ segmentasyonu ve kullanıcı eğitimi gibi sağlam güvenlik önlemleri uygulaması gerekmektedir.