Virtual Private Network (VPN)

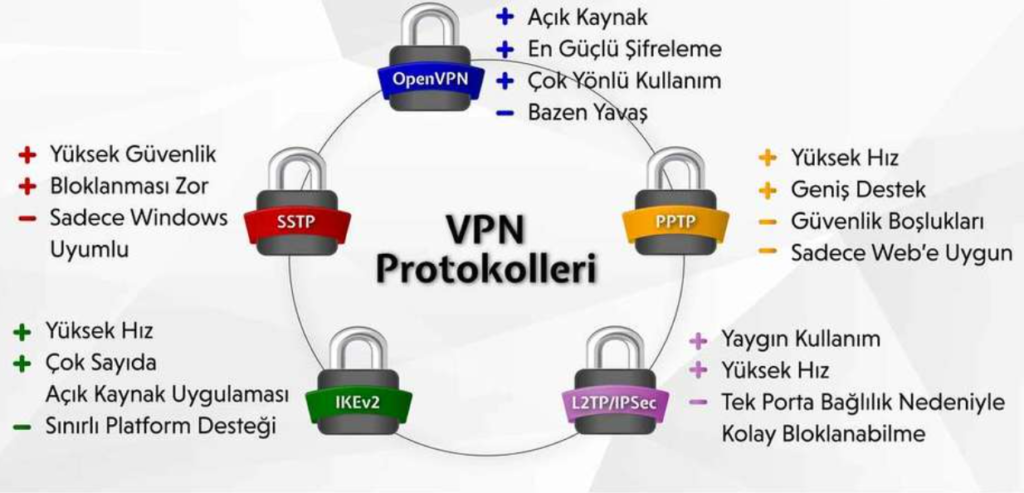

Özellikle kablosuz haberleşmede güvenliğin sağlanması amacıyla kullanılan Virtual Private Network (VPN) tünelleri, bağlantının gereksinimlerine uygun çeşitli protokoller aracılığıyla oluşturulur. IPsec VPN, L2TP, OpenVPN, SSTP, IKEv2 ve PPTP, en çok tercih edilen VPN protokolleri arasında yer almaktadır. Güvenli iletişimin gerekli olduğu ve VPN kullanımının zorunlu hale geldiği uygulamalarda hangi protokolün tercih edileceği; bağlantı kurulacak cihazların teknik özellikleri, bağlantı hızı, güvenlik düzeyi ve kullanım alanı gibi birçok etkene bağlıdır.

Şekil 1. VPN Türleri

IPSec (Internet Protocol Security)

IPSec (Internet Protocol Security), ağ katmanında çalışan ve veri trafiğini güvenli hale getirmek için şifreleme, kimlik doğrulama ve bütünlük kontrolleri sunan bir protokoldür. Genellikle güvenli iletişim sağlamak amacıyla VPN (Virtual Private Network) bağlantılarında kullanılır. IPSec, iki temel modda çalışabilir:

- Transport Mode: End-to-end (uçtan uca) güvenlik sağlar ve yalnızca veri yükünü şifreler.

- Tunnel Mode: Site-to-site (yerleşkeler arası) güvenlik sağlar ve tüm IP paketlerini şifreleyerek güvenli bir tünel oluşturur.

Topolojide, (bir sonraki yazımı okuyarak anlayabilirsiniz) Tunnel Mode kullanılarak iki farklı yerleşke (ağ) arasında güvenli bir VPN bağlantısı oluşturulmuştur. Bu mod, hem veri şifrelemesi hem de kimlik doğrulama işlemlerini içermektedir. IPSec, ağ trafiğinin güvenliğini artırmak için aşağıdaki temel yapılandırmalarla uygulanmıştır:

- ESP (Encapsulating Security Payload): Verilerin şifrelenmesi ve kimlik doğrulama sağlanması için kullanılmıştır.

- Transform-Set: AES (Advanced Encryption Standard) şifreleme algoritması ve SHA (Secure Hash Algorithm) kimlik doğrulama protokolü ile yapılandırılmıştır.

- Access List (Erişim Listesi): VPN bağlantısında iletişim kuracak ağların belirlenmesi sağlanmıştır.

- ISAKMP (Internet Security Association and Key Management Protocol): Bu projede kullanılan bir diğer önemli yapı taşlarından biridir. IPsec tünelinin kurulması için gerekli olan güvenlik ilişkilendirmelerini (SA) tanımlar ve anahtar değişimi süreçlerini yönetir. IKE protokolü kapsamında çalışarak, tünelin başlangıç aşamasında kimlik doğrulama ve algoritma değişimi gibi işlemleri sağlar.

IPsec tarafından kullanılan sayısız başka protokol ve algoritma bulunur. Şifreleme ve dijital imza algoritmaları da bunlar içerisindedir. İlgili protokollerin çoğu Internet Engineering Task Force (IETF) tarafından oluşturulan “IP Security (IPsec) and Internet Key Exchange (IKE) Document Roadmap”te açıklanmıştır.

Şekil 2. Orijinal IP Paketi ve ESP Tünel Modu

IPSec VPN Çalışma Mantığı

Bir IPsec bağlantısı kurulmasının ilk adımı, bir sunucunun, bir paketin IPsec kullanılarak iletilmesi gerektiğini tespit etmesidir. Bu, veri trafiğinin IPsec kullanımı için “anlamlı” olup olmadığına karar vermek amacıyla, kaynak veya hedef IP adresini mevcut yapılandırmalara göre kontrol ederek yapılabilir. Anlamlı trafik, paketlere yönelik güvenlik politikasını tetikler; yani paketi gönderen sistem, uygun şifreleme ve/veya kimlik doğrulamasını pakete uygular. Gelen paket “anlamlı” olarak tanımlandığında, sunucu gelen paketin şifrelenmiş ve/veya kimlik doğrulamasından geçmiş olduğunu doğrular.

IKE Faz 1’de denen ikinci adım, IPsec kullanan iki sunucu ya da router’ın güvenli bağlantıda kullandıkları kurallarda anlaşmalarını, birbirlerinin kimliklerini doğrulamalarını ve iki sunucu ya da router arasında güvenli bir ön kanal başlatmalarını sağlar. IKE Faz 1, IPsec kullanan sunucular arasında kurulan güvenli ön kanal; daha sonra IPsec bağlantısının gönderilen veriyi şifrelemesi veya kimlik doğrulaması için kullanacağı yöntem konusunda güvenli bir şekilde anlaşma sağlamak için kullanılır.

Bir IPsec bağlantısı kurulmasının üçüncü adımı ise, IKE Faz 1’de kurulan güvenli kanal üzerinden gerçekleştirilen IKE Faz 2’dir. İki sunucunun anlaşmasını, buna ek olarak asıl ağ verisini taşıyan IPsec devresi için de güvenlik ilişkilendirmesini başlatmasını gerektirir. İkinci fazda iki taraf, oturumda kullanılacak kriptografik algoritma tipini müzakere eder, bu algoritmalarda kullanılacak gizli anahtarlama materyaline karar verir. Oturumların kimlik doğrulaması ve eski paketlerin tekrar gönderilmesinin engellenmesi için yalnızca tek sefer kullanılan rastgele sayılar olan nonce’lar, bu fazda değiş tokuş edilir. İki taraf bu fazda değiş tokuş sırasında tam iletim güvenliği uygulama üzerinde de anlaşabilirler.

IPsec bağlantısının dördüncü adımı, yeni oluşturulan, IPsec ile şifrelenen tünel üzerinden gerçek veri aktarımıdır. Bu noktadan itibaren, paketler, önceki üç adımda oluşturulan IPsec SA’lar kullanılarak iki uç nokta tarafından şifrelenir ve deşifrelenir.

Son adım IPsec tünelinin sonlandırılmasıdır. Genellikle taraflar arasındaki iletişim tamamlandığında, oturum zaman aşımına uğradığında veya önceden belirlenmiş bir bayt miktarı IPsec tünelinden geçirildiğinde gerçekleşir. IPsec tüneli sonlandırıldığında, taraflar bu güvenlik ilişkilendirmesinde kullanılan anahtarları boşa çıkarır.

Okuduğunuz için teşekkürler.